Il nuovo HP Threat Insights Report di giugno 2025 rivela come i cybercriminali stiano sfruttando abitudini e momenti di distrazione degli utenti per colpire con attacchi sempre più ingegnosi. L’analisi, basata su milioni di endpoint protetti da HP Wolf Security, offre uno sguardo dettagliato sulle tecniche più recenti utilizzate per eludere le difese e compromettere dispositivi personali e aziendali.

Le Principali Minacce Rilevate

1. Siti di Viaggi Falsi e Banner Cookie Malevoli

- Nuova ondata di siti fake: I criminali creano siti di prenotazione viaggi che imitano il design di portali noti come booking.com, ma con contenuti sfocati e banner cookie ingannevoli.

- Truffa del banner cookie: Il classico avviso di consenso ai cookie viene sfruttato per indurre l’utente a cliccare su “Accetta”, scaricando così un file JavaScript malevolo.

- Conseguenze: L’apertura del file installa XWorm, un trojan di accesso remoto (RAT) che consente il controllo totale del dispositivo, inclusi webcam, microfono e file personali.

2. File Impostori Nascosti nelle Librerie di Windows

- Tecnica di camuffamento: I cybercriminali utilizzano file di libreria di Windows per nascondere malware in cartelle apparentemente sicure come “Documenti” o “Download”.

- Modalità di attacco: Un pop-up di Windows Explorer mostra una cartella remota WebDAV con un collegamento che sembra un PDF, ma che in realtà avvia il malware.

3. Trappole PowerPoint e Download Automatici

- Presentazioni malevole: File PowerPoint in modalità schermo intero simulano l’apertura di una cartella. Tentando di uscire, l’utente scarica un archivio contenente uno script VB e un eseguibile che infetta il sistema tramite payload ospitati su GitHub.

4. MSI Installer: Il Nuovo Vettore di Malware

- Diffusione tramite MSI: Gli installer MSI sono tra i file più usati per diffondere malware, soprattutto a causa delle campagne ChromeLoader.

- Strategia: Questi file, spesso scaricati da siti di software contraffatti o tramite malvertising, utilizzano certificati di firma validi per aggirare i controlli di sicurezza di Windows.

Perché Questi Attacchi Funzionano

- Click Fatigue: L’abitudine a cliccare rapidamente su pop-up e banner, soprattutto durante attività frenetiche come la prenotazione di viaggi, espone gli utenti a rischi elevati.

- Tecniche non sofisticate, ma efficaci: I criminali puntano su momenti di routine e distrazione, più che su exploit avanzati.

- Evoluzione delle minacce: Le campagne individuate sono attive e in continua evoluzione, con nuovi domini e tecniche di social engineering.

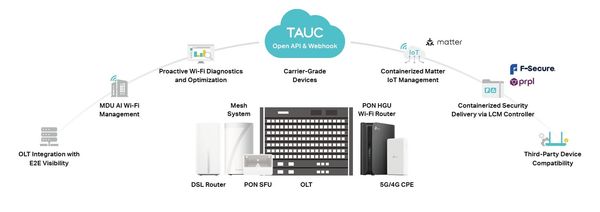

Come Proteggersi: Il Ruolo di HP Wolf Security

- Isolamento delle minacce: HP Wolf Security consente di eseguire in sicurezza allegati, pagine web e file scaricati, isolando le minacce che sfuggono agli strumenti di rilevamento tradizionali.

- Risultati: Oltre 50 miliardi di allegati e file aperti dai clienti HP Wolf Security senza alcuna violazione segnalata.

Il report di HP sottolinea l’importanza di una sicurezza endpoint avanzata e di una maggiore consapevolezza degli utenti. In un contesto dove la “click fatigue” e la routine quotidiana diventano il punto debole, la difesa più efficace è combinare tecnologie di isolamento con una formazione continua sulle nuove minacce.

Discussione dei membri